Beaucoup confondent encore SAML, OAuth2, OIDC, Kerberos, LDAP et RADIUS. Ils concernent tous l’identité mais ne répondent pas au même besoin. Petite synthèse.

Pour quel usage ?

Il y a quatre fonctions clés à comprendre :

🔐 Authentification : prouver qui est l’utilisateur

🎯 Autorisation : déterminer ce qu’il peut faire

🔁 SSO : se connecter une seule fois et accéder à plusieurs services sans se reconnecter

🌍 Fédération : utiliser une identité externe pour se connecter

Comprends ces fonctions permet de ne plus tout mélanger.

SAML

Besoin : se connecter à une application via une identité d’entreprise.

Fonction : l’application délègue l’authentification au fournisseur d’identité.

- Authentification : Oui

- Autorisation : Non (ou très limitée)

- SSO : Oui

- Fédération : Oui (c’est son usage principal)

OAuth2

Besoin : donner des permissions limitées à une application.

Fonction : obtenir un “token d’accès” sans partager ton mot de passe.

- Authentification : Non

- Autorisation : Oui

- SSO : Non

- Fédération : Non (mais utilisé dans des systèmes fédérés)

OIDC

Besoin : permettre à une application de savoir qui est l’utilisateur.

Fonction : OIDC ajoute une couche identité à OAuth2.

- Authentification : Oui

- Autorisation : Non (c’est OAuth2 qui s’en charge)

- SSO : Oui

- Fédération : Oui (Google, Microsoft, etc.)

Kerberos

Besoin : accéder aux services internes sans se reconnecter partout.

Fonction : authentification centralisée + tickets internes.

- Authentification : Oui

- Autorisation : Non (mais les tickets donnent accès)

- SSO : Oui (c’est son but principal)

- Fédération : Non

LDAP

Besoin : stocker toutes les identités, groupes et infos utilisateur.

Fonction : c’est l’annuaire que les systèmes consultent.

- Authentification : Oui

- Autorisation : Indirecte (fournit groupes et rôles, ne décide pas)

- SSO : Non

- Fédération : Non

RADIUS

Besoin : contrôler l’accès au réseau (WiFi, VPN, switch).

Fonction : vérifier ton identité et accepter/refuser.

- Authentification : Oui

- Autorisation : Oui (accept/reject)

- SSO : Non

- Fédération : Non

Liens

Post LinkedIn « SAML, OAuth2, OIDC, Kerberos, LDAP et RADIUS »

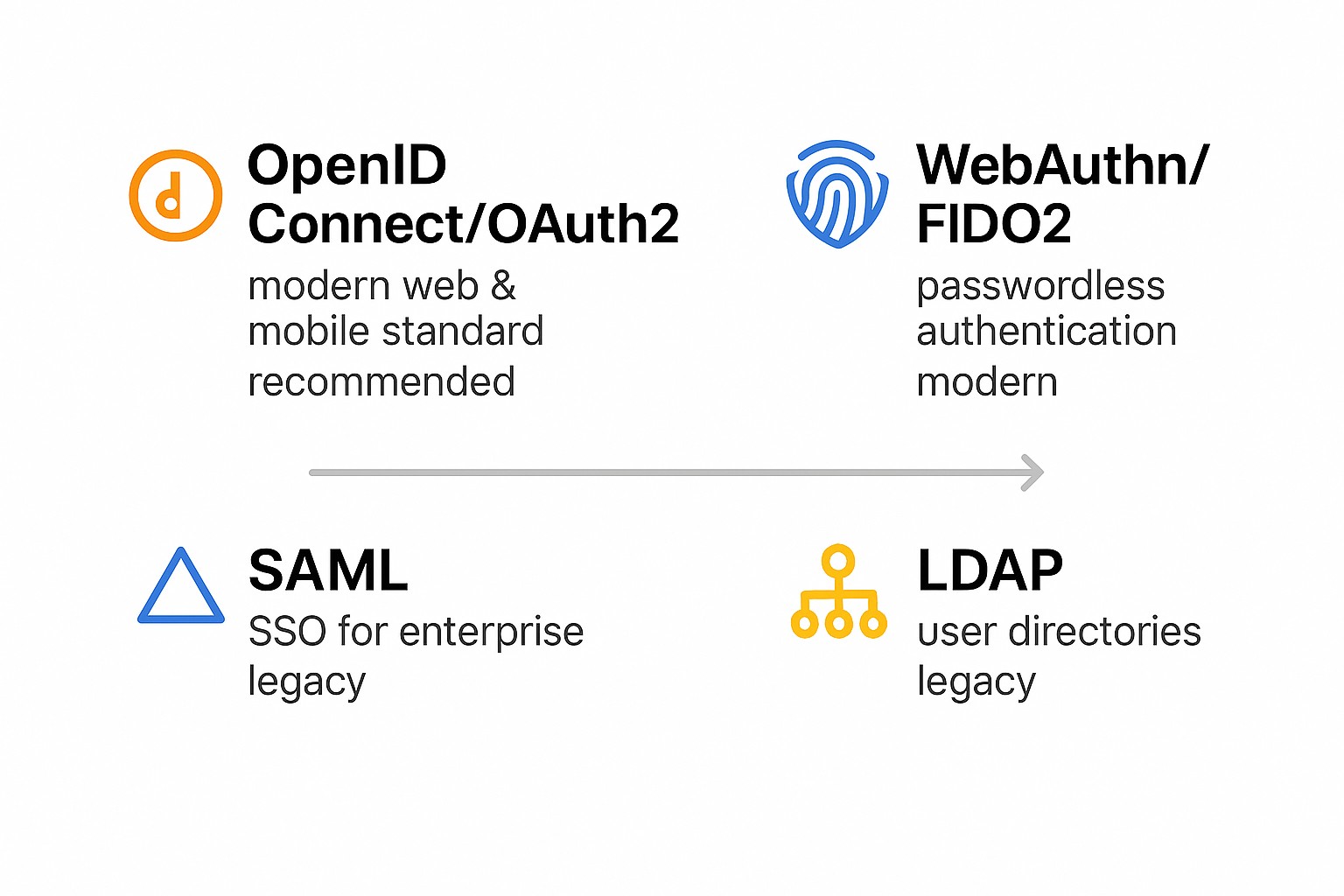

Understanding Login Protocols: OIDC, OAuth2, SAML, and WebAuthn

https://medium.com/h7w/understanding-login-protocols-oidc-oauth2-saml-and-webauthn-c1f1b733f3f7