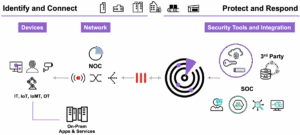

Les organisations multisites doivent concilier la résilience de leurs réseaux avec la rationalisation des coûts opérationnels, tout en sécurisant les accès et en garantissant une visibilité globale.

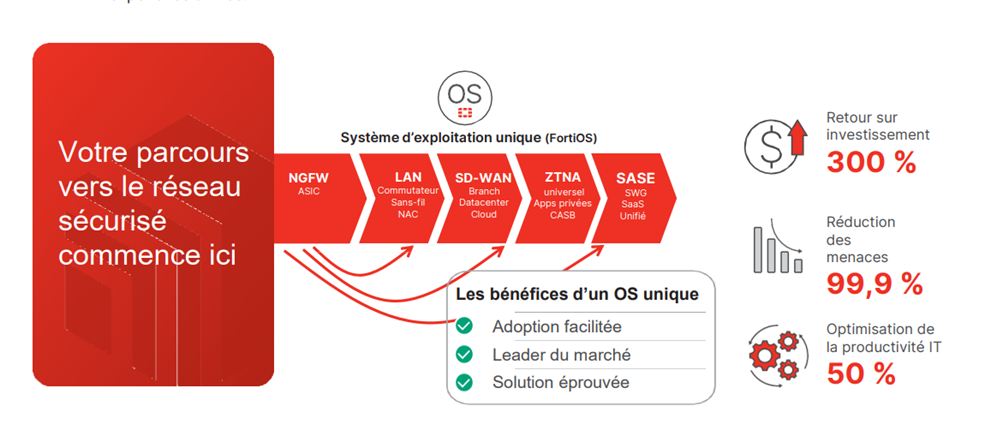

Pour relever ce défi, IRONIE et Fortinet recommandent une migration graduelle vers le réseau Secure SD-WAN, depuis un simple firewall d’entreprise FortiGate, complété de l’offre SASE (Secure Access Service Edge).

La solution Secure SD-WAN séduit un nombre croissant d’organisations distribuées et de réseaux de franchisés. Reconfigurable par logiciel, elle permet aux administrateurs de définir et d’appliquer des politiques sur l’ensemble du réseau en temps réel. Ce dernier s’adapte ainsi au nombre d’utilisateurs, de terminaux et d’agences à raccorder, tout en offrant une protection et une supervision unifiées.

Chaque année depuis quatre ans, le cabinet d’analyse Gartner distingue Fortinet comme l’équipementier ayant la vision la plus complète et la meilleure capacité d’exécution dans le domaine du Secure SD-WAN. Le pare-feu d’entreprise Fortinet répond aux critères de performances de sécurité les plus exigeants, sans bouleverser l’infrastructure.

Déploiement rapide et simplifié

La méthode de migration hybride consiste à combiner des réseaux déjà en place avec une infrastructure plus sécurisée pour garantir une continuité de services tout en optimisant les ressources partagées. Les deux réseaux peuvent co-exister sans perturber l’exploitation des services ni l’organisation de l’entreprise. Les contrôleurs de commutateurs locaux et de bornes d’accès sans fil intégrés au pare-feu FortiGate autorisent le pilotage à distance des réseaux d’agences sans exiger de licence supplémentaire. Leur supervision à distance permet de lisser les coûts de raccordement.

Dans le cadre d’une migration sur une centaine de sites, le pare-feu nouvelle génération (NGFW) FortiGate est installé sur le cœur du réseau et déployé sur un échantillon de sites. Le déploiement est ensuite industrialisé sans exiger le déplacement d’un administrateur sur les sites distants. Les configurations et les règles de sécurité de tous les sites sont consolidées via la console d’administration FortiManager.

Une fois les agences interconnectées et sécurisées, l’ensemble des utilisateurs bénéficie d’accès internet et de partages sécurisés, où que soient hébergés les services.

Approche ZTNA

Face au développement du travail hybride, les utilisateurs doivent bénéficier du même niveau de sécurité où qu’ils se trouvent. La deuxième étape consiste donc à combiner l’offre FortiSASE et l’appliance FortiGate pour garantir des connexions sécurisées entre les salariés et leurs applications, quels que soient le terminal, l’emplacement et le réseau retenu.

L’approche ZTNA sécurise le poste de travail et vérifie sa conformité. Les terminaux sont évalués en permanence afin de s’assurer que c’est bien le bon collaborateur qui se connecte à partir du bon « device » référencé par son entreprise.

Parmi les bénéfices perceptibles pour l’utilisateur : la qualité de service est identique partout et il gagne en agilité. L’expérience utilisateur et la productivité sont améliorées pour toutes les équipes réparties.

Parmi les bénéfices perceptibles pour l’organisation : la solution FortiAnalyzer réduit la complexité de gestion des tâches réseau et de sécurité, tout en améliorant la détection des menaces. Les équipes peuvent anticiper les incidents et cyberattaques ; elles n’agissent plus seulement en réaction.

Migration pas à pas

La migration graduelle démarre par un état des lieux afin d’inventorier les applications et partages critiques pour les collaborateurs des agences et leurs correspondants. Cette étape permet d’identifier des opportunités de performances, de sécurité et d’économies.

Ensuite, nous prenons en compte le planning, la configuration, les tests, le déploiement et la supervision des réseaux distants, dans le but d’offrir le meilleur suivi possible des accès aux services en ligne et aux applications, la configuration de sécurité des postes clients et des périphériques étant assurée par l’agent unifié FortiClient.

La démarche proposée consiste à s’appuyer sur l’offre Fortinet pour étendre, pas à pas, la sécurité réseau du siège aux infrastructures locales des agences, à l’aide de licences associées au pare-feu FortiGate. On peut ainsi déployer ses propres règles d’accès et de filtrage de contenus jusqu’aux agences, notamment pour assurer l’égalité d’accès au réseau Internet entre les employés, conformément à la politique d’usages de l’entreprise. L’uniformisation des règles de sécurité maintient le même niveau de sécurité, peu importe l’endroit où l’on travaille.

Contrôle des applications critiques

Déployer les solutions SASE et ZTNA permet de sécuriser les partages de données et la collaboration en tout lieu. Cette intégration assure un déploiement centralisé et permet de déléguer la supervision des interconnexions à une équipe d’experts en infrastructures.

Dernier atout de l’offre SASE de Fortinet, le ZTNA permet de monter simplement des tunnels applicatifs. Ces canaux chiffrés autorisent l’accès aux services s’exécutant sur un cloud privé ainsi qu’aux services délivrés en mode SaaS. On conserve ainsi un contrôle de la posture des terminaux en fonction de la criticité des applications.

SD-WAN / SASE ?

Secure SD-WAN et SASE procurent des fonctions logicielles complémentaires pour sécuriser et optimiser les connexions d’agences réparties, tout en répondant aux enjeux de migration vers le cloud. Secure SD-WAN connecte les utilisateurs et leurs terminaux au cœur du réseau de l’organisation. L’offre SASE tient compte de l’identité et du contexte de la demande, de l’état et du comportement du terminal et de la sensibilité des données. Selon les besoins, la combinaison des deux solutions renforce l’infrastructure multisites et permet d’appliquer les mêmes règles de sécurité, partout où les collaborateurs interagissent.

➡️ A lire en ligne sur le site de Fortinet : https://www.fortinet.com/blog/business-and-technology/fortinet-named-a-leader-in-gartner-magic-quadrant-for-sd-wan-for-fifth-year