Fortinet avait annoncé la fin du SSLVPN1, ce qui a été définitivement supprimé sur toutes les appliances FortiGate à partir de FortiOS 7.6.3. Cette suppression était déjà effective sur certains nouveaux modèles de génération G. Cette décision marque un changement important dans la façon dont les entreprises doivent aborder la connectivité à distance en utilisant l’infrastructure Fortinet.

Le problème du SSLVPN

Les SSLVPN sont depuis longtemps une méthode populaire pour l’accès à distance sécurisé, notamment en raison de leur facilité de déploiement et de leur compatibilité avec les réseaux restrictifs (puisqu’ils utilisent le port standard HTTPS). Cependant, le SSLVPN de Fortinet a été confronté à de nombreux problèmes de sécurité ces dernières années (comme ses compétiteurs). Des vulnérabilités très médiatisées ont conduit à un nombre croissant d’incidents. Il s’agit notamment de failles de contournement de l’authentification, de débordements de la mémoire tampon du tas et de faiblesses dans la gestion des sessions. Cette accumulation a précipité ce changement. En supprimant la prise en charge du mode tunnel du SSLVPN, l’entreprise vise à réduire la surface d’attaque et à encourager les clients à passer à ce qu’ils considèrent comme une alternative plus sûre.

Tunnel vs Portal

Seul le mode tunnel est concerné par cet abandon. Le mode dit « web », ou « portail », permettant par exemple de présenter des ressources à des utilisateurs externes, existe toujours. Il a été renommé « Agentless VPN », et sera désormais géré par le process « wad » (le process « sslvpnd » disparaissant).

Le remplacement : IPsec VPN

A la place du SSLVPN, Fortinet recommande de migrer vers IPsec VPN. IPsec est une norme bien établie qui offre un chiffrement puissant et des canaux de communication sécurisés. Il s’agit d’un élément essentiel de la technologie VPN depuis des décennies. Cependant, IPsec a ses propres inconvénients. La configuration peut être plus complexe que celle du SSLVPN. IPsec utilise par défaut un transport en mode ESP (IP 50). Il peut gérer la translation d’adresse (NAT) avec l’option NAT-T (transport UDP, sur les ports 500 et 4500). Mais ces ports peuvent parfois être bloqués dans des environnements réseau restrictifs, contrairement au SSLVPN, qui peut fonctionner sur le port standard 443 (HTTPS).

Transport TCP

Avec la version 7.6, FortiOS et FortiClient savent désormais régler cette problématique. Le transport TCP pour IPsec est supporté (en IKEv2), et permet d’utiliser le port 443 bien connu. Il est possible de prévoir une bascule en TCP, si la connexion en UDP ne fonctionne pas2. Associé aux authentifications modernes (comme SAML), il est possible de s’authentifier facilement (SSO) auprès d’IdP comme Microsoft Entra ID, et d’y associer une authentification forte #MFA, comme TrustBuilder.

FortiClient

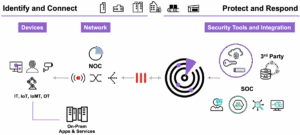

Il convient d’anticiper ce changement, pour migrer en toute sérénité. Vous avez plusieurs scenari possibles : IPsec tunnel, ZTNA par application ou Agentless portal. Ces fonctionnalités nécessitent cependant d’utiliser un FortiClient sous licence (EMS, en version Cloud ou On-premise), qui dispose de tout l’éventail des fonctionnalités professionnelles :

- Déploiement des packages préconfigurés et mises à jour du FortiClient

- Inventaire des équipements et définition des profils d’accès

- Posture de sécurité (ZTNA Posture Check) – en interne ou en externe, avec la Security Fabric

- IPsec moderne (IKEv2, authentifications modernes avec IdP)

- Accès ZTNA par applications

C’est aussi l’occasion, au delà de l’accès aux applications d’entreprise, de protéger complètement le poste utilisateur, peu importe qu’il soit à l’intérieur du réseau ou à l’extérieur en déplacement. C’est tout le sens de l’offre FortiSASE, qui s’appuie sur le même agent unique #FortiClient.