-

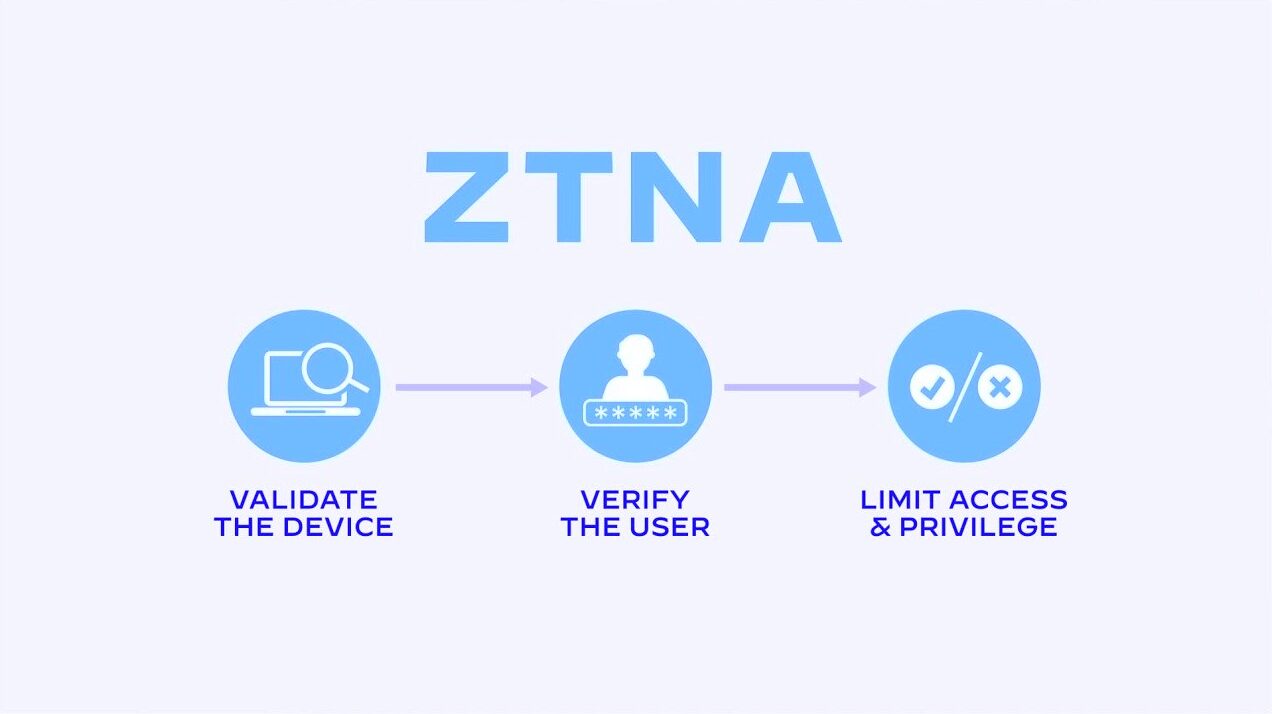

ZTNA ou VPN ?

Le VPN (Virtual Private Network) est devenu un outil essentiel pour sécuriser les connexions et préserver la confidentialité des informations. Mais les cybermenaces se sont complexifiées, et le modèle de confiance du VPN montre ses limites. C’est dans ce contexte qu’a émergé une nouvelle approche : le ZTNA (Zero Trust Network Access), qui redéfinit la manière dont les entreprises…

-

(BS150) CyberMaritime / MFA / CyberLig / Backups / Cyberattacks / Latest vulns / ICE

[FR] Bonjour, Voici un panel de quelques éléments de l’actualité de la sécurité informatique. Au sommaire de cette lettre : [EN] Hi everyone ! Here is a panel of some current information about computer security. Contents of this letter: CyberMaritime [FR] Certains Directeur de l’association France cyber maritime depuis sa création, Xavier Rebour passera le relai à…

-

WALLIX obtient la double certification BSI et ANSSI

WALLIX est éditeur européen d’Identity & Access Management (IAM) et leader reconnu de la gestion des accès à privilèges (PAM), pour les environnements numériques (IT) et industriels (OT). WALLIX vient d’annoncer que sa solution WALLIX PAM a obtenu la certification de sécurité à durée determinée du BSI (Bundesamt für Sicherheit in der Informationstechnik), l’autorité fédérale allemande en charge…

-

NIS2 : Etes-vous prêts ?

Transposition de la directive NIS2 : vers un cadre national renforcé de cybersécurité Le projet de loi français relatif à la résilience des activités d’importance vitale et à la sécurité des systèmes d’information, qui transpose la directive européenne #NIS2, a été présenté par la commission spéciale de l’Assemblée nationale. Cette initiative s’inscrit dans une volonté…

-

(BS149) CyberInsurance / Verisure / F5 breached / NSO / Cyberattacks / Latest vulns

[FR] Bonjour, Voici un panel de quelques éléments de l’actualité de la sécurité informatique. Au sommaire de cette lettre : [EN] Hi everyone ! Here is a panel of some current information about computer security. Contents of this letter: CyberInsurance [FR] Certains assureurs cherchent à limiter les indemnisations versées aux entreprises qui ne remédient pas rapidement aux…

-

(BS148) Azure / Victim / China / EDR-Freeze / Cyberattacks / Latest vulns

[FR] Bonjour, Voici un panel de quelques éléments de l’actualité de la sécurité informatique. Au sommaire de cette lettre : [EN] Hi everyone ! Here is a panel of some current information about computer security. Contents of this letter: Azure [FR] Le géant de la technologie a bloqué l’accès après que la révélation que l’armée israélienne avait…

-

Cybermois 2025

Quelle est cette initiative ? 🤝 IRONIE – Cybersecurity Expertise s’associe au #cybermois, piloté en France par le GIP ACYMA Cybermalveillance.gouv.fr 💁♂️ Le Mois européen de la cybersécurité est une initiative européenne (European Union Agency for Cybersecurity (ENISA)) pour sensibiliser les publics face à la menace et leur permettre d’adopter les bons réflexes. 13ème édition…

-

Réindustrialisation, souveraineté et cybersécurité

Un trio indissociable pour la croissance Le 26 septembre 2025, nous avons eu l’honneur de participer au colloque national organisé à Deauville par l’UNCJ autour du thème : « Lever les obstacles : réindustrialisation, souveraineté et territoires. Assurer la confiance et la sécurité pour les entreprises ». Les différentes interventions ont mis en lumière l’immense potentiel…

-

IMOCA Fortinet

🚤 Vendredi 26/09, IRONIE – Cybersecurity Expertise a hissé les voiles à bord de l’#IMOCA Fortinet – Best Western France. ⚓ Nos experts cybersécurité ont troqué leurs claviers contre des cirés, le temps d’une journée hors du commun. Les nœuds sont devenus marins, la rigueur est restée la même, et nos clients ont formé un…

-

#REMPAR25

🔐 IRONIE aux côtés de l’ANSSI pour l’exercice national #REMPAR25 Chez IRONIE Expertise Cybersécurité, nous avons à cœur d’accompagner nos clients dans la gestion de crise cyber et le renforcement de leur résilience. C’est dans cette optique que nous avons participé à l’exercice national REMPAR25, organisé par l’ANSSI. Pourquoi cet exercice est clé REMPAR25 met…

Blog

Le blog des experts Ironie