Solutions

Nous vous aidons à sécuriser votre système d’information

AD : Active Directory sécurisé

Le tiering est un modèle de sécurité applicable à l’Active Directory. L’idée principale est de séparer les comptes à privilèges dans différentes couches (les tiers) et périmètres fonctionnels, afin de restreindre leur utilisation possible dans leur tier d’origine uniquement, de sorte que si un tier est compromis, cela n’entraine pas la compromission des autres tiers. Cela permet par exemple de contenir une attaque par rançongiciel dans le tier d’origine de l’attaque uniquement, ou bien de se prémunir du scénario classique vu et revu de découverte et rejeu d’un identifiant administrateur de domaine sur un poste de travail.

Pour rendre l’étanchéité possible entre les tiers, et donc limiter le périmètre de compromission, des « deny logon GPOs » (plus simple à mettre en place) ou des Authentication Policy Silos (plus sécurisées) sont mis en place, pour interdire à un compte d’un tier supérieur de se connecter à un composant appartenant à un tier inférieur. Aussi, un autre objectif du projet de mise en œuvre du tiering, pouvant avoir un impact sur le PAM, est de restreindre le nombre d’administrateurs du tier 0 au minimum, toujours dans l’optique de réduire la surface d’attaque et l’étendue d’une potentielle compromission. Une fois ce nouveau concept établi, examinons l’existant.

CSPM

La gestion de la posture de sécurité cloud (CSPM) identifie et corrige les risques en automatisant la visibilité, la surveillance continue, la détection des menaces et les workflows de correction pour rechercher les mauvaises configurations dans divers environnements/infrastructures cloud, notamment :

- IaaS (Infrastructure as a Service)

- SaaS (Software as a Service)

- PaaS (Platform as a Service)

L’approche CSPM (Cloud Security Posture Management) permet de surveiller les ressources du cloud pour alerter les administrateurs des mauvaises configurations et des éventuelles vulnérabilités qui pourraient être exploitées par des attaquants. Les plates-formes cloud sont généralement très sûres, mais les administrateurs qui sous-estiment les menaces et ignorent les configurations appropriées sont à l’origine des violations de données du cloud les plus importantes.

CSPM désigne l’utilisation de stratégies et de logiciels pour garantir que les ressources cloud sont auditées, organisées, correctement configurées, maintenues, sécurisées et respectent les normes de conformité.

NGFW/ISFW : Firewall

Une approche « mono-éditeur » consiste à déployer la même solution technologique (matérielle et logicielle) pour le pare-feu externe et le pare-feu interne tandis qu’une approche « multi-éditeurs » privilégie la diversification technologique.

L’approche « mono-éditeur » permet de simplifier les tâches d’administration et d’exploitation. À titre d’exemple, elle autorise à mettre en œuvre une solution de gestion intégrée d’un ensemble de pare-feux, et facilite ainsi les tâches d’administration (unicité de déclaration des objets, unicité de configuration des règles de flux et propagation automatisée de celles-ci vers les différents pare-feux, etc.). Les coûts d’exploitation et de formation des administrateurs s’en trouvent réduits.

Néanmoins, l’approche « mono-éditeur » est moins satisfaisante du point de vue de la sécurité des systèmes d’information que l’approche « multi-éditeurs ». L’exploitation réussie par un attaquant d’une vulnérabilité affectant un pare-feu peut être répétée trivialement sur d’autres pare-feux de même technologie.

En outre, au-delà de la présence d’une vulnérabilité intrinsèque au pare-feu, la probabilité qu’une erreur de configuration soit reproduite par un exploitant est plus forte si les pare-feux sont identiques, a fortiori en cas de gestion centralisée d’un ensemble de pare-feu.

Par conséquent, la mise en œuvre de pare-feux de technologies différentes doit être préférée. Cette mesure est conforme au principe de défense en profondeur, concept clé des architectures et des systèmes sécurisés. Cette diversification technologique est d’autant plus efficace si les différents composants des deux pare-feux (matériel, système d’exploitation, moteur de filtrage et interface homme-machine) sont réellement différents.

SEG : Sécurisation de la messagerie

Lorsqu’ils consultent leurs e-mails, les utilisateurs peuvent être victimes de contenus et de logiciels malveillants qui ont généralement été conçus pour attirer leur attention et/ou leur curiosité. Par exemple, les attaques ciblées de spearphishing par courrier électronique sont désormais l’une des méthodes de prédilection des attaquants qui souhaitent exploiter les réseaux, les systèmes et les données.

Les passerelles de messagerie sécurisées (Secure Email Gateway ou SEG) permettent de protéger votre messagerie, en combinaison avec l’éducation et la sensibilisation au sein de leur organisation.

La protection passe aussi par le respect de l’authentification (SPF, DKIM, DMARC), des règles prédéfinies et une classification dynamique. La technologie utilisée évalue activement la réputation de l’expéditeur pour une protection précise sans surcharge administrative. Les éléments suivants sont analysés :

- Relation entre l’expéditeur et le destinataire

- Réputation du domain

- En-têtes du courrier électronique et attributs de l’enveloppe

- Contenu de l’e-mail

- Intelligence et visibilité à grande échelle

WAF/WAAP : Web Application & API Protection

Le pare-feu pour applications Web (WAF) est une solution logicielle qui assure le filtrage et la protection en temps réel des applications web contre les attaques telles que l’injection SQL et le cross-site scripting (XSS). Les “règles” pour les attaques ou le trafic malveillant – scripts et code pouvant exploiter les vulnérabilités des applications Web – peuvent être personnalisées par chaque administrateur de réseau.

Ce pare-feu est une couche de protection essentielle pour les applications web, il surveille tout le trafic entrant dans l’application en inspectant les demandes et les réponses HTTP lorsqu’elles sont envoyées sur le réseau.

La solution WAF/WAAP est un élément clé de l’infrastructure moderne de fourniture d’applications. Il s’intègre aux contrôles de sécurité existants et est spécifiquement conçu pour protéger les applications et les API.

PAM : Privileged Access Management

Le PAM ou gestion des accès à privilèges en français est un principe qui permet de sécuriser l’accès à vos ressources sensibles. Les accès à privilèges comprennent des droits spécifiques, normalement jamais accordés à un utilisateur traditionnel. Dans la pratique, ils sont détenus par des utilisateurs ayant un rôle spécifique au sein de l’organisation mais ils peuvent également être accordés à des applications.

Les accès à privilèges sont particulièrement sensibles et prisés des hackeurs car ils facilitent l’accès à des données et à des fonctionnalités d’administration.

La gestion des accès à privilèges est plus que jamais, dans un environnement sensible particulièrement menaçant, essentielle dans une stratégie de protection de votre système d’information. Pour limiter les risques et participer activement à la lutte contre la cybercriminalité, nous vous proposons de découvrir dans cet article, les recommandations et règlementations en vigueur.

Monitoring

Le monitoring informatique permet de s’assurer de la disponibilité et de la performance du Systèmes d’information. Cela comprend les serveurs, les équipements réseaux ou sécurité, les connexions internet, les logiciels utilisés, …

Cette surveillance permet de suivre en temps réels les informations du SI : capacité de stockage, retard de mise à jour, anomalies, etc. Dans le contexte actuel, la performance et l’optimisation du fonctionnement du SI sont indispensables pour la bonne continuité de l’activité.

SD-WAN

Le SD-WAN (Software-Defined Wide-Area Networking) est une technique logicielle qui permet de gérer des lignes privées (MPLS) et/ou des accès Internet sécurisés sur chaque site distant tout en optimisant leur utilisation. Évolution du VPN (Virtual Private Networks), cette technologie a transformé les réseaux étendus en des réseaux intelligents et connectés au Web, les dotant d’un pilotage centralisé par logiciel. Au service des métiers et des collaborateurs, le réseau SD-WAN se doit d’être évolutif et performant mais également sécurisé : on parle aujourd’hui alors de Secure SD-WAN.

MFA : Multi Factor Authentication

L’authentification multifacteur découle de la nécessité de renforcer la sécurité apportée par l’utilisation d’un unique facteur d’authentification, particulièrement lorsqu’il s’agit d’un mot de passe utilisé seul. Ainsi même si ce dernier est compromis, un facteur supplémentaire d’un type différent est requis afin de s’authentifier.

Un facteur d’authentification est donc un facteur lié à une personne, relevant de diverses catégories :

- facteur de connaissance : « ce que je sais », il s’agit d’une connaissance devant être mémorisée telle qu’une phrase de passe, un mot de passe, un code, etc;

- facteur de possession : « ce que je possède », il s’agit d’un élément secret non mémorisable contenu dans un objet physique qui idéalement protège cet élément de toute extraction, tel qu’une carte à puce, un token, un téléphone, etc;

- facteur inhérent : « ce que je suis », il s’agit d’une caractéristique physique intrinsèquement liée à une personne et indissociable de la personne elle-même, telle qu’une caractéristique biologique (ADN), morphologique (empreinte digitale, empreinte rétinienne) ou comportementale (voix, frappe au clavier).

EPP/EDR : Endpoint Protection

L’EPP est installé sur chaque poste utilisateur (Endpoint) et sur les serveurs de l’entreprise au travers de ce qui est couramment appelé un agent. L’Endpoint Protection Platform a considérablement amélioré la protection du réseau d’entreprise. Il manquait à cette solution EPP une capacité d’anticipation, un pouvoir d’adaptation, une vision plus globale du réseau de l’entreprise et la possibilité de remonter des alertes en temps réel.

C’est pour cela que cette protection a été complétée par l’EDR, qui signifie Endpoint Detection and Response. Cette nouvelle couche de cybersécurité vient souvent s’ajouter à l’agent EPP en apportant une approche holistique, de façon à avoir une vision globale du réseau de l’entreprise. Couplée à l’analyse comportementale, cela permet de détecter en amont des signaux faibles à partir de différentes sources, de relever un comportement utilisateur suspect et d’être ainsi plus réactif dans le blocage d’une cyberattaque.

Une solution d’Endpoint Detection and Response va fournir de nouvelles fonctionnalités extrêmement utiles pour surveiller un réseau informatique. Au quotidien, elle peut aussi bien protéger les Endpoint déployés dans l’enceinte de l’entreprise que des utilisateurs nomades travaillant sur des ordinateurs portables, des tablettes ou des smartphones.

NAC : Network Access Control

Le NAC (pour Network Access Control) est une méthode de surveillance et de gestion du réseau qui renforce sensiblement l’accès à un réseau d’entreprise, en contrôlant à la fois les utilisateurs et leurs équipements. Cette solution vise à garantir que seuls les utilisateurs et les appareils autorisés peuvent accéder au réseau d’entreprise.

Le NAC peut contrôler :

- l’identité de l’utilisateur avec un protocole sécurisé

- son niveau d’accès sur le réseau

- l’authentification d’un équipement

- son état de sécurité

- son respect des restrictions d’usage définies sur ce réseau

LAN & Wifi sécurisés

. Les réseaux LAN et WLAN sont devenus une commodité, à tel point qu’on en finirait presque par oublier qu’il s’agit d’une solution technique qui peut présenter des failles. Un réseau idéal devrait être à la fois robuste, évolutif et parfaitement sécurisé.

La conception d’un LAN/WLAN compte les contraintes suivantes :

- une bande passante adaptée de bout en bout pour éviter tout risque d’engorgement du trafic sur le réseau LAN comme sur le WLAN

- la redondance du matériel réseau, des liens entre les composants, des points d’agrégation

- un accès contrôlé à la configuration du réseau à tous les niveaux : le niveau physique (accès au matériel et aux locaux techniques) et le niveau logique (accès aux outils de configuration)

- des mécanismes de protection contre les risques de sécurité logiques (au niveau tant des protocoles utilisés, que des configurations elles-mêmes et des autorisations ou refus d’échange entre les éléments connectés au réseau)

- la confidentialité des échanges et des données, avec Network Access Control (NAC), à savoir d’un contrôle d’accès au réseau

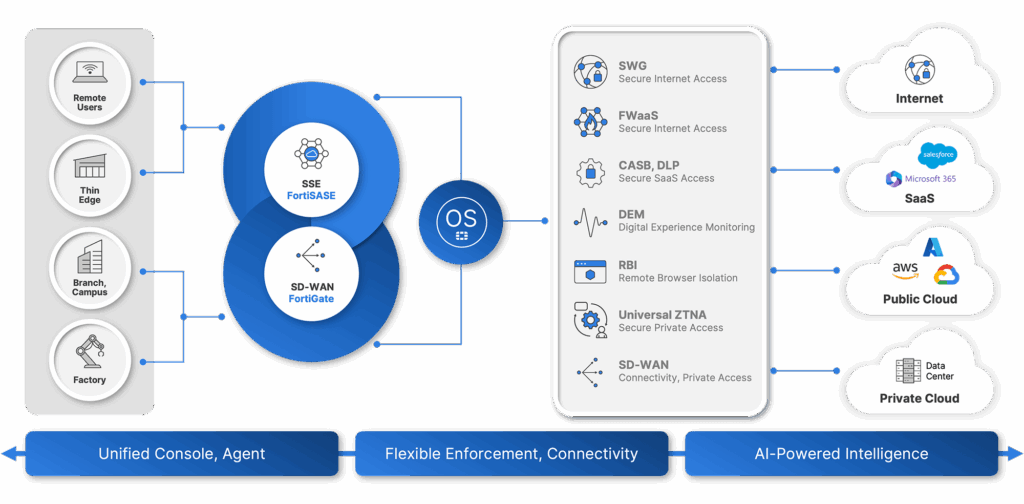

SASE : Secure Access Service Edge

Secure Access Service Edge (SASE) est un modèle d’architecture cloud qui combine les fonctions réseau et de sécurité en tant que service et les fournit en tant que service cloud unique. Conceptuellement, le SASE étend les capacités réseau et de sécurité au-delà de leur niveau habituel de disponibilité. Cela permet aux télétravailleurs et télétravailleurs de tirer parti du pare-feu en tant que service (FWaaS), de la passerelle web sécurisée (SWG), de l’accès réseau Zero Trust (ZTNA) et d’une multitude de fonctions de détection des menaces. Le SASE est composé de Security Service Edge (SSE) et de SD-WAN.

Les réseaux d’entreprise dépendent de plus en plus d’applications cloud pour gérer leurs activités et prendre en charge des flux de travail distribués pour prendre en charge les utilisateurs distants et mobiles. Cela a entraîné une croissance rapide du réseau d’entreprise conventionnel au-delà de la périphérie du réseau conventionnel, ce qui a mis les responsables de l’infrastructure au défi de sécuriser et de gérer une surface d’attaque en constante expansion. Alors que les réseaux ont progressé suffisamment rapidement pour prendre en charge les flux de travail de ces endpoints distants, la plupart des outils de sécurité n’ont pas suivi le rythme, rendant les solutions VPN uniquement obsolètes. Pour que les entreprises restent compétitives, tous les endpoints doivent être sécurisés et gérés avec les mêmes politiques de sécurité et de réseau que leur infrastructure sur site, quel que soit l’endroit où ils se trouvent.

GSLB & Load Balancing

Le trafic en ligne s’intensifie de manière exponentielle depuis dix ans. Quant aux internautes, ils deviennent de plus en plus exigeants en matière de rapidité d’accès et de sécurité. Les serveurs web sont donc extrêmement sollicités. Aussi, une stratégie d’optimisation de leur charge de travail a été mise en place : le load balancing. Celui-ci permet à un groupe de serveurs (cluster) de faire face aux pics de trafic, mais aussi de prévoir une solution de secours en cas de panne. C’est à ce moment qu’intervient le load balancer (répartiteur de charge). Il permet d’équilibrer la charge de travail entre les serveurs, pour maintenir leur capacité à un niveau optimal. Lorsque votre site internet est hébergé sur nos serveurs avec un load balancer, il sera ainsi moins sujet à des ralentissements ou des interruptions de service.

ZTNA : Zero Trust Network Access

Les utilisateurs sont toujours plus mobiles et doivent pourvoir accéder aux applications dans des environnements informatiques hybrides. Ils accèdent généralement directement à des applications Web, utilisent des réseaux compromis et utilisent des appareils vulnérables ou compromis, exposant les organisations à des menaces et à des risques de fuite de données. Les entreprises ont besoin d’une solution qui permette un accès plus fluide, à tout moment et partout, aux applications et aux informations du centre de données et du cloud.

ZTNA fournit un accès contrôlé aux ressources en fonction de l’identité et du contexte, ce qui réduit la surface d’attaque. Le cloisonnement offert par ZTNA améliore la connectivité, en supprimant la nécessité d’exposer directement les applications sur Internet. Cette architecture masque efficacement les applications et les ressources à la vue du public, ce qui réduit considérablement la surface d’attaque. Les applications sont ainsi délimitées en fonction de l’identité, du contexte et de l’accès logique.

Zoom sur…

Fortinet #FortiSASE fournit des solutions complètes de cybersécurité pour l’entreprise, en offrant toutes les fonctionnalités SASE de base, y compris les options de connectivité les plus flexibles du secteur, telles que des points d’accès, des commutateurs, des dispositifs avec ou sans agent, et des intégrations IA de pointe. Ceci inclut une administration unifiée, une surveillance de l’expérience numérique (DEM) de bout en bout et l’application persistante de règles de sécurité basées sur le principe du zéro confiance, tant sur site que dans le cloud. De plus, vous pouvez vous adapter à n’importe quel environnement, qu’il soit sur site, dans le cloud ou hybride. Offrez un accès Web sécurisé au BYOD et aux sous-traitants et offrez une visibilité SD-WAN améliorée.

➡️ Retrouvez sur notre blog l’analyse de nos experts.

Témoignage client

« Nous avons choisi de faire confiance à la société Ironie, car nous connaissions déjà l’expertise de Guillaume. Ironie nous apporte son expertise dans plusieurs domaines. Les intervenants assurent un support en cas d’incident ou de demande d’évolution. Ironie a une bonne équipe avec des connaissances complémentaires et très sympathique.«

Laëtitia – RSI dans une société