Catégorie : Cybersécurité

Catégories

- Bitdefender

- BulletinSécu

- Conformité

- Cybersécurité

- DNS

- Fortinet

- Microsoft

- NIS2

- RGPD

- SASE

- SD-WAN

- SIEM

- SOC360

- Wallix

- ZeroTrust

Derniers articles

-

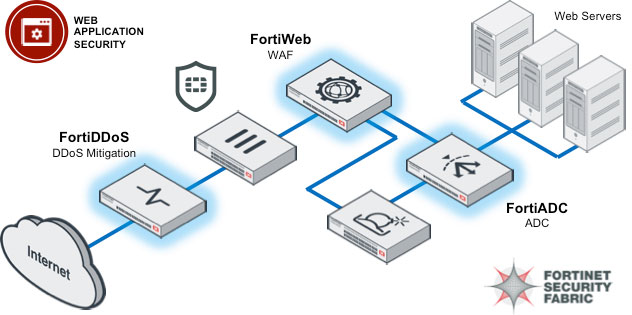

WAF : le bouclier applicatif face aux cybermenaces

La sécurité applicative au cœur des enjeux numériques Avec la généralisation des applications web, des services cloud et des API, la surface d’attaque des entreprises s’est fortement déplacée vers la couche applicative. Les cyberattaques ciblent désormais prioritairement les failles logiques, les vulnérabilités applicatives et les erreurs de configuration. Le Web Application Firewall (WAF) s’impose comme…

-

ENISA Threat Landscape 2025

Contexte et panorama global Le rapport couvre 4875 incidents observés entre juillet 2024 et juin 2025 et adopte une approche orientée menaces pour analyser les tendances actuelles en cybersécurité en Europe. Il met en lumière un environnement de menaces mature et complexe, marqué par une exploitation rapide des vulnérabilités, une multiplicité d’acteurs et des tactiques…

-

Durée de vie des certificats TLS

La durée de vie va diminuer Le CA/Browser Forum (l’organisme réunissant autorités de certification et éditeurs de navigateurs) a voté en avril 2025 une nouvelle règle qui réduit progressivement la durée de validité maximale des certificats SSL/TLS jusqu’à seulement 47 jours. Cette décision pousse à une gestion automatisée des certificats, jugée indispensable face à une…

-

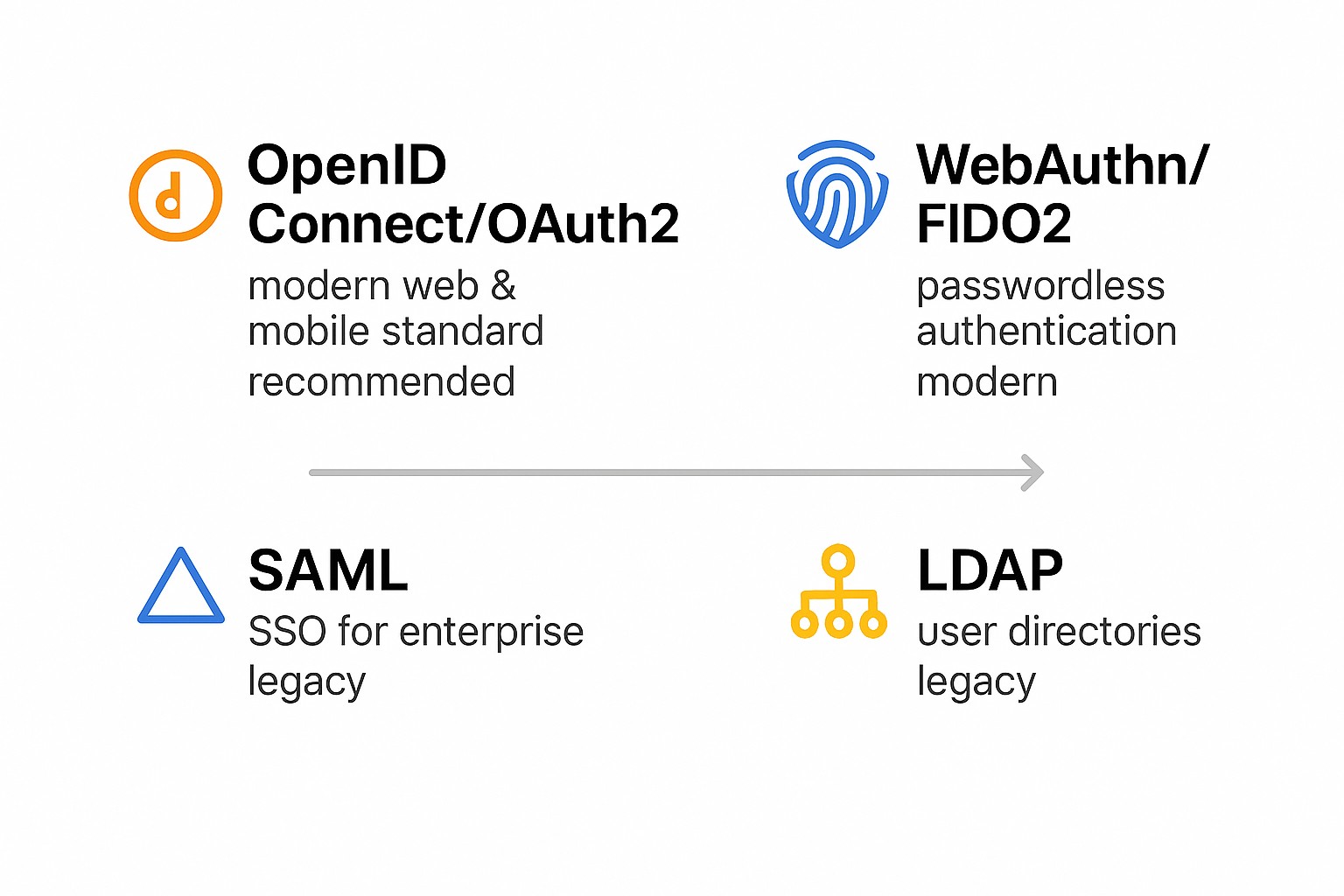

Protocoles d’identification

Beaucoup confondent encore SAML, OAuth2, OIDC, Kerberos, LDAP et RADIUS. Ils concernent tous l’identité mais ne répondent pas au même besoin. Petite synthèse. Pour quel usage ? Il y a quatre fonctions clés à comprendre : 🔐 Authentification : prouver qui est l’utilisateur🎯 Autorisation : déterminer ce qu’il peut faire🔁 SSO : se connecter une…

-

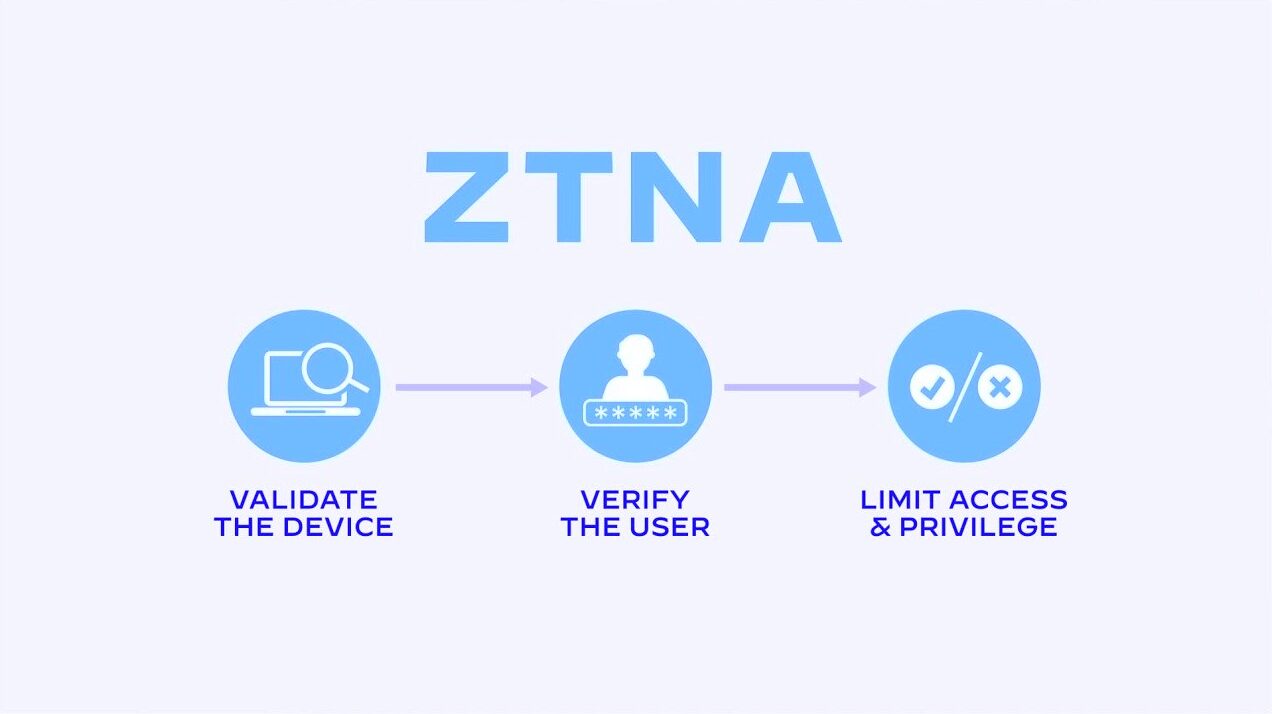

ZTNA ou VPN ?

Le VPN (Virtual Private Network) est devenu un outil essentiel pour sécuriser les connexions et préserver la confidentialité des informations. Mais les cybermenaces se sont complexifiées, et le modèle de confiance du VPN montre ses limites. C’est dans ce contexte qu’a émergé une nouvelle approche : le ZTNA (Zero Trust Network Access), qui redéfinit la manière dont les entreprises…

-

Cybermois 2025

Quelle est cette initiative ? 🤝 IRONIE – Cybersecurity Expertise s’associe au #cybermois, piloté en France par le GIP ACYMA Cybermalveillance.gouv.fr 💁♂️ Le Mois européen de la cybersécurité est une initiative européenne (European Union Agency for Cybersecurity (ENISA)) pour sensibiliser les publics face à la menace et leur permettre d’adopter les bons réflexes. 13ème édition…

-

Réindustrialisation, souveraineté et cybersécurité

Un trio indissociable pour la croissance Le 26 septembre 2025, nous avons eu l’honneur de participer au colloque national organisé à Deauville par l’UNCJ autour du thème : « Lever les obstacles : réindustrialisation, souveraineté et territoires. Assurer la confiance et la sécurité pour les entreprises ». Les différentes interventions ont mis en lumière l’immense potentiel…

-

#REMPAR25

🔐 IRONIE aux côtés de l’ANSSI pour l’exercice national #REMPAR25 Chez IRONIE Expertise Cybersécurité, nous avons à cœur d’accompagner nos clients dans la gestion de crise cyber et le renforcement de leur résilience. C’est dans cette optique que nous avons participé à l’exercice national REMPAR25, organisé par l’ANSSI. Pourquoi cet exercice est clé REMPAR25 met…

-

Les assureurs cyber pourraient limiter les indemnisations en cas de failles non corrigées

Certains assureurs commencent à envisager de réduire les indemnisations lorsque les entreprises ne corrigent pas rapidement des vulnérabilités critiques. Cette approche est plutôt mal accueillie par les entreprises concernées. Des exclusions liées aux CVE Des compagnies d’assurance testent de nouvelles stratégies pour responsabiliser leurs assurés, notamment en limitant les paiements si une attaque exploite une…

-

La cellule de crise cyber

Dans un contexte où les cyberattaques ne sont plus une menace hypothétique mais une réalité inévitable, les organisations doivent non seulement se protéger en amont, mais aussi savoir réagir rapidement et efficacement lorsqu’une attaque survient. C’est précisément le rôle de la cellule de crise cyber : un dispositif stratégique qui permet de structurer la réponse…